Microsoft phát hành bản cập nhật bảo mật tháng 1-2024

Trong số 48 lỗi, có 2 lỗi được xếp hạng nghiêm trọng và 46 lỗi được xếp hạng quan trọng. Không có bằng chứng nào cho thấy các lỗi bảo mật này đã được công khai hoặc bị khai thác tích cực trong tự nhiên.

Các lỗi nghiêm trọng nhất trong số các lỗi được vá trong tháng này bao gồm:

- CVE-2024-20700 (điểm CVSS: 7,5) - Lỗ hổng thực thi mã từ xa Windows Hyper-V

- CVE-2024-20674 (điểm CVSS: 9.0) - Lỗ hổng vượt qua tính năng bảo mật Windows Kerberos.

"Kẻ tấn công được xác thực có thể khai thác lỗ hổng này bằng cách thiết lập cuộc tấn công MitM (Man-in-the-middle) hoặc kỹ thuật giả mạo mạng cục bộ, sau đó gửi tin nhắn Kerberos độc hại tới máy nạn nhân để giả mạo chính nó là máy chủ xác thực Kerberos,” Microsoft cho biết.

Tuy nhiên, công ty lưu ý rằng việc khai thác thành công đòi hỏi kẻ tấn công phải có quyền truy cập vào mạng bị hạn chế trước tiên. Nhà nghiên cứu bảo mật ldwilmore34 được ghi nhận là người đã phát hiện và báo cáo lỗ hổng.

Những mẫu điện thoại Samsung được cập nhật One UI 6.1

(PLO)- Theo một số nguồn tin, Samsung sắp phát hành bản cập nhật One UI 6.1 (Android 14) với nhiều tính năng đặc biệt, đơn cử như hạn chế chai pin, dịch nội dung cuộc gọi trực tiếp…

Mặt khác, CVE-2024-20700 không yêu cầu xác thực cũng như tương tác của người dùng để thực thi mã từ xa.

Các lỗi đáng chú ý khác bao gồm CVE-2024-20653 (điểm CVSS: 7,8), một lỗ hổng leo thang đặc quyền ảnh hưởng đến driver Common Log File System (CLFS) và CVE-2024-0056 (điểm CVSS: 8.7), một lỗ hổng bảo mật ảnh hưởng đến System.Data.SqlClient và Microsoft.Data.SqlClient.

"Kẻ tấn công khai thác thành công lỗ hổng này có thể thực hiện cuộc tấn công MitM và có thể giải mã, đọc hoặc sửa đổi lưu lượng TLS giữa máy khách và máy chủ," Microsoft chia sẻ.

Công ty lưu ý thêm rằng họ đã vô hiệu hóa khả năng chèn tệp FBX trong Word, Excel, PowerPoint và Outlook trong Windows theo mặc định do lỗ hổng bảo mật (CVE-2024-20677, điểm CVSS: 7,8) có thể dẫn đến việc thực thi mã từ xa.

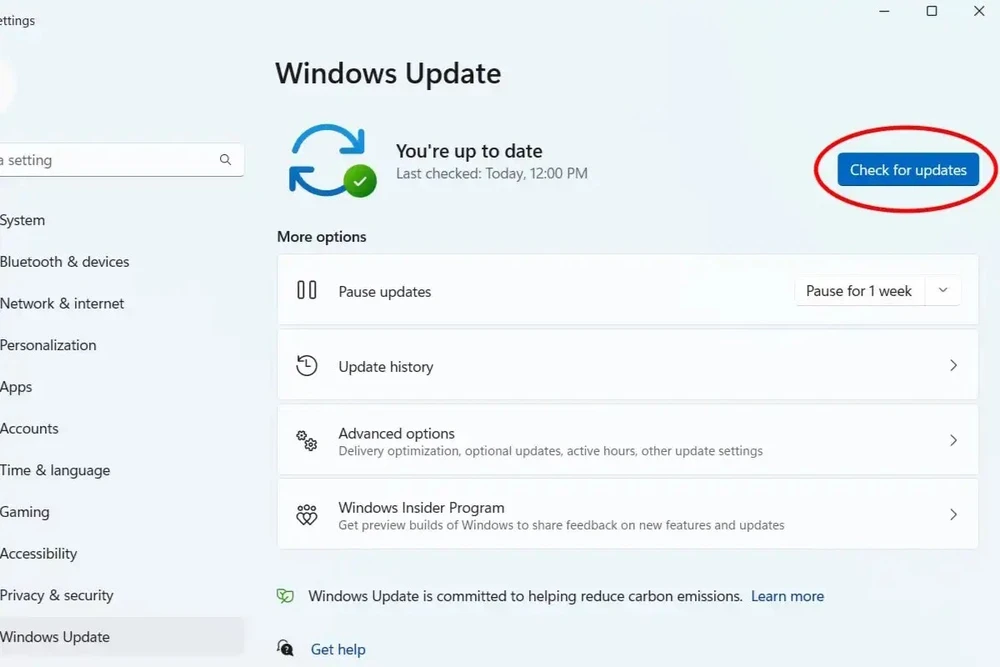

Cách cập nhật trên Windows

Bản cập nhật sẽ được tải xuống và cài đặt tự động thông qua kênh ổn định. Tuy nhiên, bạn luôn có thể chủ động cập nhật bằng cách vào Settings - Update and Security - Windows Update - Check for updates.

Ngoài Microsoft, các nhà cung cấp dưới đây cũng đã phát hành bản cập nhật bảo mật riêng trong vài tuần qua để khắc phục một số lỗ hổng, do đó người dùng nên cập nhật phần mềm và hệ điều hành lên phiên bản mới nhất.

- Adobe

- AMD

- Android

- Arm

- ASUS

- Bosch

- Cisco

- Dell

- F5

- Fortinet

- Google Chrome

- Google Cloud

- HP

- IBM

- Intel

- Lenovo

- Linux distributions Debian, Oracle Linux, Red Hat, SUSE và Ubuntu

- MediaTek

- NETGEAR

- Qualcomm

- Samsung

- SAP

- Schneider Electric

- Siemens

- Splunk

- Synology

- Trend Micro

- Zimbra, and

- Zoom

Người dùng nên cập nhật Windows ngay để sửa 33 lỗ hổng

(PLO)- Microsoft vừa phát hành bản vá Patch Tuesday cuối cùng trong năm 2023 để sửa 33 lỗ hổng, đồng thời khuyến cáo người dùng nên cập nhật Windows ngay lập tức.