Chia sẻ với The Hacker News, các nhà nghiên cứu cho biết những lỗ hổng này có thể cho phép kẻ tấn công kiểm soát router bằng cách đưa mã độc vào, và sử dụng thiết bị đó để xâm nhập vào mạng doanh nghiệp.

Trong số 14 lỗi bảo mật mới, có hai lỗi được đánh giá là nghiêm trọng, 9 lỗi có mức độ nguy hiểm và 3 lỗ hổng trung bình. Lỗi nghiêm trọng nhất có điểm CVSS tối đa là 10.0.

4 cài đặt bạn nên thay đổi ngay lập tức sau khi cập nhật iOS 18

(PLO)- Việc thay đổi các thiết lập sau khi cài đặt bản cập nhật iOS 18 sẽ giúp bạn cải thiện quyền riêng tư và thời lượng pin, thậm chí là tiết kiệm tiền.

Nhiều mẫu router DrayTek dính lỗ hổng bảo mật

CVE-2024-41592 liên quan đến lỗi tràn bộ đệm trong hàm "GetCGI()" trong giao diện người dùng web, có thể dẫn đến từ chối dịch vụ (DoS) hoặc thực thi mã từ xa (RCE) khi xử lý các tham số chuỗi truy vấn.

Một lỗ hổng nghiêm trọng khác (CVE-2024-41585, điểm CVSS: 9.1) liên quan đến trường hợp chèn lệnh hệ điều hành (OS) vào tệp nhị phân "recvCmd" được sử dụng để liên lạc giữa hệ điều hành máy chủ và máy khách.

- CVE-2024-41589 (Điểm CVSS: 7,5) - Sử dụng cùng một thông tin đăng nhập quản trị viên trên toàn bộ hệ thống, dẫn đến xâm phạm toàn bộ hệ thống.

- CVE-2024-41591 (Điểm CVSS: 7,5) - Lỗ hổng thực thi mã lệnh chéo trang (XSS) được phản ánh trong giao diện người dùng web

- CVE-2024-41587 (Điểm CVSS: 4,9) - Lỗ hổng XSS được lưu trữ trong giao diện người dùng web khi cấu hình tin nhắn tùy chỉnh sau khi đăng nhập

- CVE-2024-41583 (Điểm CVSS: 4,9) - Lỗ hổng XSS được lưu trữ trong giao diện người dùng web khi cấu hình tên router tùy chỉnh để hiển thị cho người dùng

- CVE-2024-41584 (Điểm CVSS: 4,9) - Lỗ hổng XSS phản ánh trong trang đăng nhập của giao diện người dùng web

- CVE-2024-41588 (Điểm CVSS: 7.2) - Lỗ hổng tràn bộ đệm trong các trang CGI của giao diện người dùng web /cgi-bin/v2x00.cgi và /cgi-bin/cgiwcg.cgi dẫn đến DoS hoặc RCE

- CVE-2024-41590 (Điểm CVSS: 7.2) - Lỗ hổng tràn bộ đệm trong các trang CGI của giao diện người dùng web dẫn đến DoS hoặc RCE

- CVE-2024-41586 (Điểm CVSS: 7.2) - Lỗ hổng tràn bộ đệm ngăn xếp trong trang /cgi-bin/ipfedr.cgi của giao diện người dùng web dẫn đến DoS hoặc RCE

- CVE-2024-41596 (Điểm CVSS: 7.2) - Nhiều lỗ hổng tràn bộ đệm trong giao diện người dùng web dẫn đến DoS hoặc RCE

- CVE-2024-41593 (Điểm CVSS: 7.2) - Lỗ hổng tràn bộ đệm dựa trên heap trong hàm ft_payloads_dns() của giao diện người dùng web dẫn đến DoS

- CVE-2024-41595 (Điểm CVSS: 7.2) - Lỗ hổng ghi ngoài giới hạn trong giao diện người dùng web dẫn đến DoS hoặc RCE

- CVE-2024-41594 (Điểm CVSS: 7.6) - Lỗ hổng tiết lộ thông tin trong phần phụ trợ máy chủ web cho giao diện người dùng web, có thể cho phép kẻ tấn công thực hiện cuộc tấn công adversary-in-the-middle.

Cách khắc phục các lỗ hổng bảo mật trên router DrayTek

Phân tích của Forescout phát hiện ra rằng hơn 704.000 router DrayTek có giao diện người dùng web bị lộ trên Internet. Phần lớn các trường hợp bị ảnh hưởng nằm ở Hoa Kỳ, Việt Nam, Hà Lan, Úc...

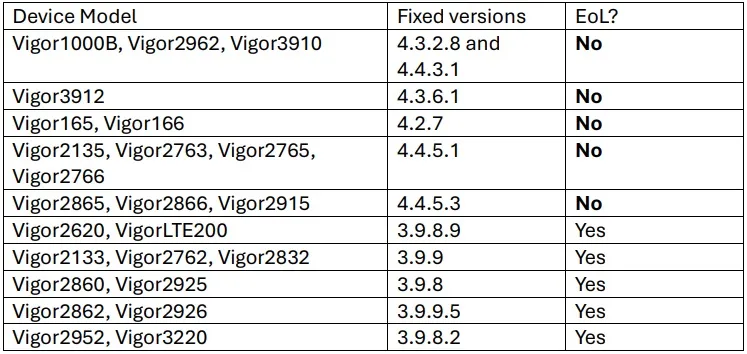

Sau khi nhận được báo cáo, DrayTek đã phát hành bản vá cho nhiều mẫu router để giải quyết 14 lỗ hổng. Mặc dù một số mẫu router đã hết vòng đời, nhưng do mức độ nghiêm trọng, công ty đã cung cấp bản sửa lỗi cho các thiết bị tại đây.

Ngoài việc áp dụng bản cập nhật phần mềm mới nhất, người dùng được khuyến nghị thực hiện các hành động sau:

- Tắt quyền truy cập từ xa nếu không cần thiết và sử dụng danh sách kiểm soát truy cập, xác thực hai yếu tố khi hoạt động.

- Kiểm tra cài đặt xem có thay đổi tùy ý hoặc thêm người dùng quản trị không.

- Vô hiệu hóa kết nối SSL VPN qua cổng 443.

- Bật ghi nhật ký syslog để theo dõi các sự kiện đáng ngờ.

- Bật tính năng tự động nâng cấp lên các trang HTTPs trên trình duyệt web.

Chuyên gia tiết lộ lý do gia tăng các cuộc tấn công mạng tại Việt Nam

(PLO)- Với số lượng cuộc tấn công mạng lên đến 13.900 trong năm 2023, các tổ chức tại Việt Nam đang phải đối mặt với nguy cơ bảo mật chưa từng có.