Chia sẻ với The Hacker News, các nhà nghiên cứu cho biết chiến dịch tấn công mới của trojan ngân hàng Anatsa đã khai thác thành công dịch vụ trợ năng (accessibility), bất chấp cơ chế bảo vệ và phát hiện nâng cao của Google Play.

Anatsa (hay còn được gọi là TeaBot và Toddler) thường đóng giả các ứng dụng tưởng chừng như vô hại trên Google Play. Các ứng dụng dạng này còn được gọi là Dropper, được thiết kế để “cài đặt” thêm một số loại phần mềm độc hại sau khi xâm nhập vào hệ thống, phá vỡ các biện pháp bảo mật do Google áp đặt.

Ngân hàng cảnh báo chiêu lừa chiếm đoạt tài sản dịp đầu năm

(PLO)- Mới đây, ngân hàng VPBank đã lên tiếng cảnh báo về việc kẻ gian mạo danh các doanh nghiệp, thương hiệu lớn để chiếm đoạt tài sản dịp đầu năm.

Trước đó vào tháng 6-2023, Anatsa bị phát hiện nhắm mục tiêu vào người dùng ngân hàng ở Mỹ, Anh, Đức, Áo và Thụy Sĩ. Về cơ bản, phần mềm độc hại này được thiết kế để đánh cắp thông tin đăng nhập, mật khẩu ngân hàng, chi tiết thẻ tín dụng, số dư… và thực hiện các giao dịch gian lận. Dữ liệu này được những kẻ tấn công sử dụng để tạo các giao dịch gian lận bằng tài khoản ngân hàng của nạn nhân.

Trong chiến dịch tấn công mới nhất, các nhà nghiên cứu phát hiện ứng dụng giả mạo Phone Cleaner - File Explorer (tên gói com.volabs.androidcleaner) đã tận dụng kỹ thuật versioning (lập phiên bản) để trốn tránh bị Google phát hiện.

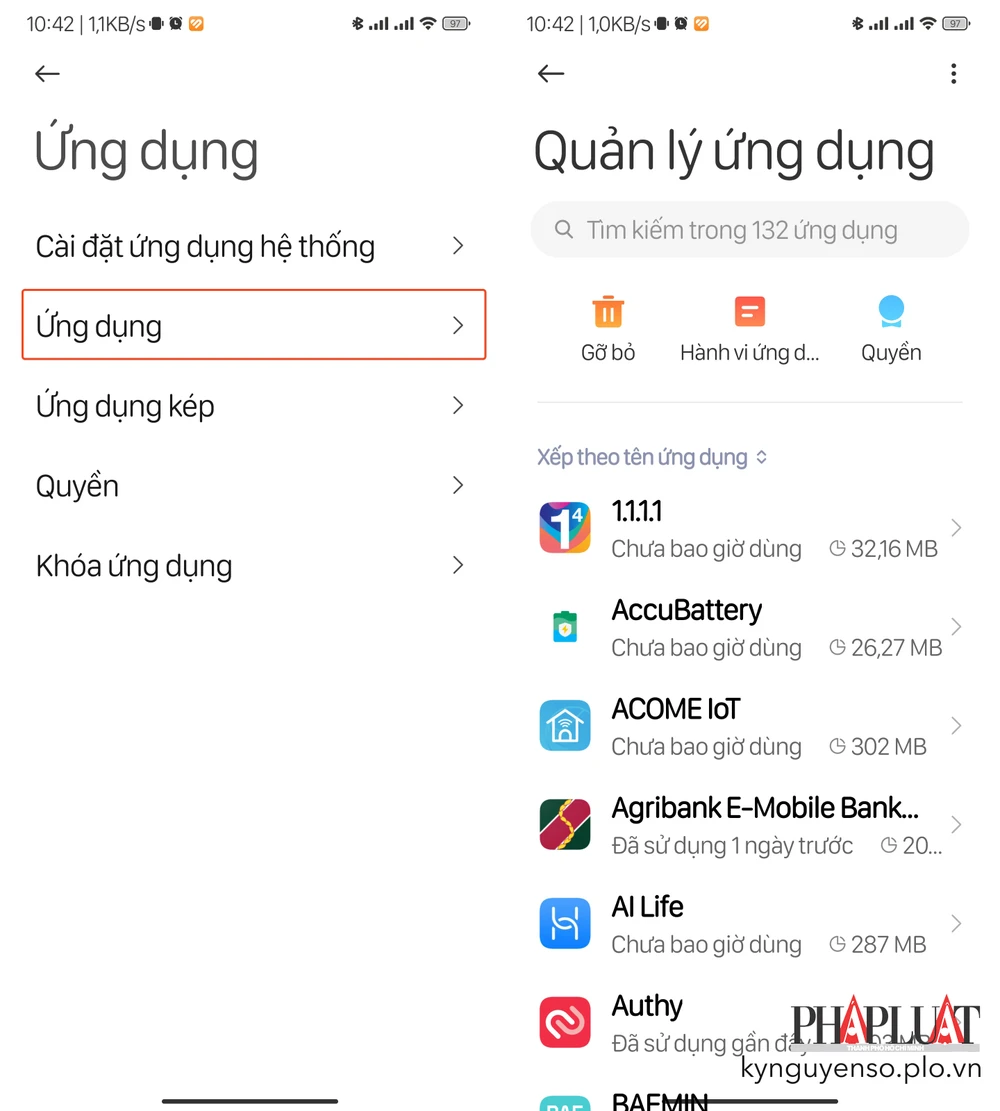

Hiện tại ứng dụng này đã bị xóa khỏi Google Play nhưng vẫn có sẵn trên các kho ứng dụng của bên thứ ba. Do đó, nếu đã lỡ cài đặt ứng dụng Phone Cleaner - File Explorer trước đó, người dùng nên xóa ngay để tránh bị mất tiền ngân hàng.

Theo số liệu thống kê của AppBrain, ứng dụng Phone Cleaner - File Explorer ước tính đã được tải xuống khoảng 12.000 lần trong thời gian có mặt trên Google Play Store từ ngày 13 đến ngày 27-11.

Ban đầu, ứng dụng này có vẻ vô hại, không có mã độc. Tuy nhiên, một tuần sau khi phát hành, một bản cập nhật mới đã chèn thêm mã độc, thay đổi chức năng AccessibilityService, cho phép thực thi các hành động độc hại như tự động nhấp sau khi nhận được cấu hình từ máy chủ.

ThreatFabric cho biết: “Những kẻ đứng sau Anatsa thích các cuộc tấn công tập trung vào các khu vực cụ thể hơn là lan rộng ra toàn cầu, thay đổi trọng tâm theo định kỳ. Cách tiếp cận có mục tiêu này cho phép họ tập trung vào một số tổ chức tài chính hạn chế, dẫn đến số lượng lớn các vụ lừa đảo trong một thời gian ngắn.”

Mới đây, Fortinet FortiGuard Labs cũng phát hiện một chiến dịch khác nhằm phát tán trojan truy cập từ xa SpyNote. Bằng cách bắt chước một dịch vụ ví tiền điện tử hợp pháp có trụ sở tại Singapore có tên là imToken, thay thế địa chỉ ví và bằng địa chỉ ví do kẻ gian kiểm soát cũng như tiến hành chuyển tài sản bất hợp pháp.

Giống như nhiều phần mềm độc hại Android hiện nay, SpyNote lạm dụng accessibility API, nhà nghiên cứu bảo mật Axelle Apvrille cho biết.

Microsoft điểm mặt các quốc gia đang lạm dụng ChatGPT

(PLO)- Trong một bài viết gần đây trên blog, Microsoft đã điểm mặt các quốc gia đang lạm dụng ChatGPT để tấn công mạng.