Bên cạnh đó, bản vá này còn giúp khắc phục 55 lỗi khác, trong đó có 3 lỗi được xếp hạng ở mức nguy hiểm, 51 lỗi quan trọng và 1 lỗi ở mức trung bình.

Lỗ hổng zero-day CVE-2022-30190 được gọi là Follina (CVSS chấm 7,8 điểm), cho phép tin tặc thực thi mã từ xa, ảnh hưởng đến công cụ chẩn đoán hỗ trợ trên Windows.

Cụ thể, tin tặc có thể khai thác lỗ hổng bằng cách sử dụng một tài liệu Word được thiết kế đặc biệt để tải xuống tệp HTML độc hại. “Nếu xâm nhập thành công, kẻ gian có thể chạy mã tùy ý, xem, thay đổi hoặc xóa dữ liệu người dùng”, Microsoft cho biết trong một cuộc phỏng vấn.

|

Khi thông tin chi tiết của lỗ hổng được công bố, Follina đã bị nhiều nhóm lợi dụng để khai thác và đánh cắp thông tin. Một số bằng chứng cho thấy lỗ hổng đã bị lạm dụng trong tự nhiên ít nhất là từ ngày 12-4-2022.

Ngoài lỗ hổng Follina, bản cập nhật còn giải quyết một số lỗi thực thi từ xa trong hệ thống tệp mạng Windows (CVE-2022-30136), Windows Hyper-V (CVE-2022-30163), Windows Lightweight Directory Access Protocol, Microsoft Office, HEVC và Azure RTOS GUIX Studio.

Kev Breen, giám đốc nghiên cứu mối đe dọa mạng tại Immersive Labs, cho biết: “Một khi kẻ tấn công đã có được quyền truy cập ban đầu, chúng có thể nâng cấp độ truy cập lên mức quản trị viên và vô hiệu hóa các công cụ bảo mật”.

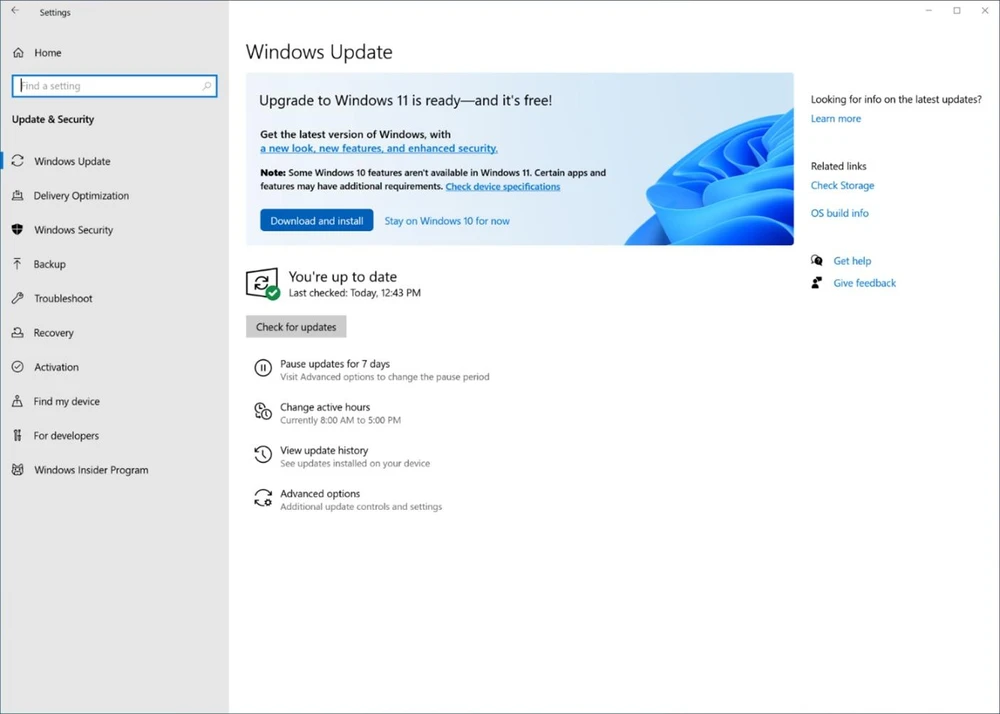

Để cập nhật các bản vá bảo mật trên Windows, bạn hãy nhấn tổ hợp phím Windows + S, gõ từ khóa Windows update. Tiếp theo, người dùng chỉ cần chọn Check for updates - Download and install (nếu có).

|

Ngoài Microsoft, các bản cập nhật bảo mật cũng đã được các nhà cung cấp khác phát hành kể từ đầu tháng để khắc phục một số lỗ hổng, bao gồm: Adobe, AMD, Android, Cisco, Citrix, Dell, GitLab, Google Chrome, HP, Intel, Lenovo, MediaTek, Mozilla Firefox, Firefox ESR và Thunderbird, Qualcomm…

Hôm nay (15-6), Microsoft cũng chính thức ngừng hỗ trợ Internet Explorer trên Windows 10, và thay thế bằng trình duyệt Microsoft Edge.