Trước đây, kẻ tấn công sẽ phải chạy mã độc JavaScript trên các thiết bị bị ảnh hưởng để khai thác lỗ hổng Spectre (Intel, AMD và ARM). Tuy nhiên, một biến thể mới vừa xuất hiện có thể đánh cắp dữ liệu từ xa mà không cần chạy mã trên hệ thống.

Michael Schwarz, một trong những nhà nghiên cứu thuộc Đại học Graz, đồng tác giả của báo cáo cho biết: “NetSpectre sẽ khai thác điểm yếu trên vi xử lý bằng cách dự đoán nơi bộ nhớ được lưu trữ. Sự khác biệt lớn nhất nằm ở chỗ tội phạm mạng không cần chạy mã trên thiết bị của nạn nhân mà vẫn có thể đánh cắp dữ liệu”.

Schwarz nói rằng, NetSpectre được sử dụng để làm rò rỉ nội dung bộ nhớ, bao gồm các dữ liệu nhạy cảm như các khóa mã hóa hoặc mật khẩu.

Khi thử nghiệm, các nhà nghiên cứu của Đại học Graz đã có thể trích xuất 15 - 60 bit mỗi giờ qua mạng tùy vào vi xử lý trên thiết bị. Tuy nhiên, Daniel Gruss, đồng tác giả của báo cáo cho biết cuộc tấn công “rất khó” để thực hiện trong môi trường thực tế. Mặc dù kỹ thuật này còn mới lạ, nhưng chủ yếu vẫn là lí thuyết.

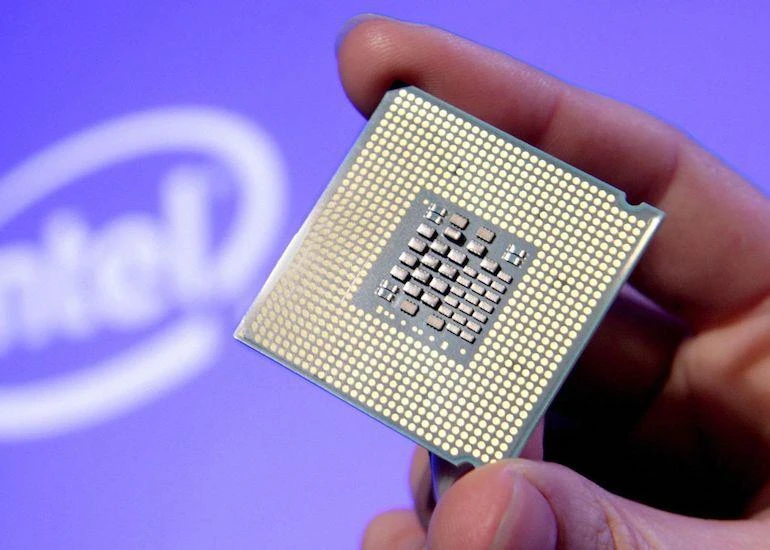

Nhiều người cho rằng tất cả các bộ vi xử lý gồm Intel, AMD, ARM bị tổn thương bởi biến thể Spectre cũng sẽ dễ bị tấn công bởi NetSpectre. Thông tin chi tiết về lỗ hổng đã được chia sẻ với Intel, các nhà nghiên cứu cho biết đã liên lạc với các nhà sản xuất chip và nhà cung cấp dịch vụ đám mây khác.

Phản hồi lại thông tin trên, Intel gửi lời cảm ơn đến các nhà nghiên cứu. ARM đã cập nhật thêm phần bảo mật trên trang liên quan đến NetSpectre. AMD, Google và Amazon hiện không trả lời các bình luận liên quan.

Nếu cảm thấy hữu ích, bạn đừng quên chia sẻ bài viết trên Kynguyenso.plo.vn cho nhiều người cùng biết.