Rất nhiều bí mật có thể tìm thấy trên Internet

Kể từ mùa thu năm 2021, nhà nghiên cứu bảo mật độc lập Bill Demirkapi đã tìm cách khai thác nguồn dữ liệu khổng lồ thường bị các nhà nghiên cứu bỏ qua để tìm ra hàng loạt vấn đề bảo mật.

Điều này bao gồm việc tự động tìm kiếm bí mật của nhà phát triển, chẳng hạn như mật khẩu, khóa API và mã thông báo xác thực, cho phép tội phạm mạng quyền truy cập vào hệ thống của công ty và khả năng đánh cắp dữ liệu.

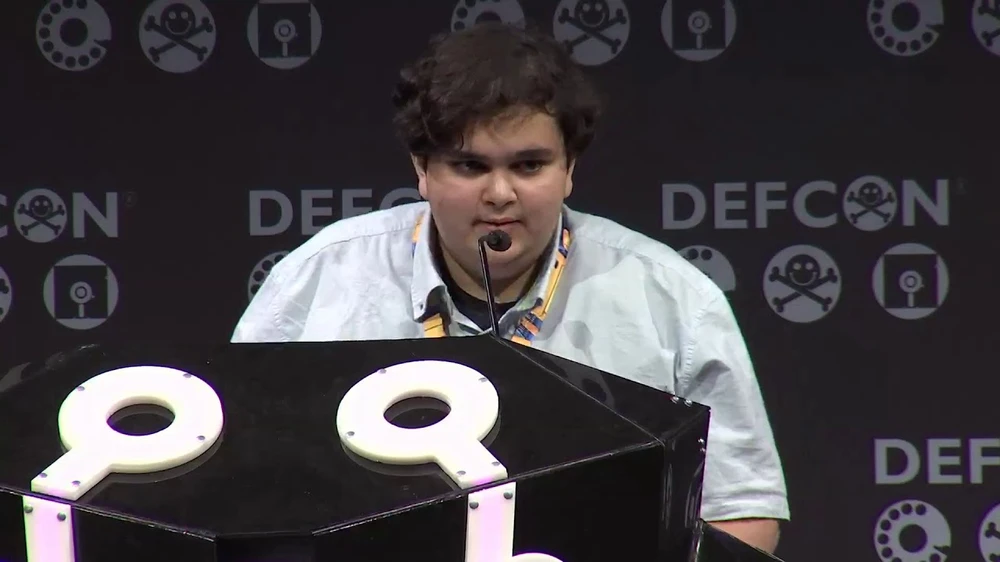

Tại hội nghị bảo mật Defcon ở Las Vegas, Demirkapi sẽ nêu chi tiết về 15.000 bí mật bị rò rỉ và các lỗ hổng trên hàng chục ngàn trang web. Trong số những dữ liệu bị rò rỉ, anh đã tìm thấy hàng trăm tên người dùng và mật khẩu được liên kết với Tòa án Tối cao Nebraska và các hệ thống CNTT liên quan, thông tin cần thiết để truy cập các kênh Slack của Đại học Stanford, và hơn một ngàn khóa API thuộc về khách hàng OpenAI.

Một nhà sản xuất điện thoại thông minh lớn, khách hàng của một công ty fintech và một công ty an ninh mạng trị giá hàng tỉ USD là một trong những tổ chức đã vô tình làm lộ bí mật.

Trong phần thứ hai của nghiên cứu, Demirkapi cũng quét các nguồn dữ liệu để tìm 66.000 trang web có vấn đề về tên miền phụ, khiến chúng dễ bị tấn công, bao gồm cả việc chiếm quyền điều khiển. Một số trang web lớn nhất thế giới, bao gồm cả miền phát triển thuộc sở hữu của The New York Times, đều có những điểm yếu.

Chia sẻ với Wired, Demirkapi cho biết: “Mục tiêu của tôi là tìm cách khám phá các lớp lỗ hổng tầm thường trên quy mô lớn”.

Samsung khuyên người dùng nên cập nhật bản vá bảo mật tháng 8

(PLO)- Samsung vừa xác nhận bản vá bảo mật tháng 8 khá quan trọng, đồng thời khuyến cáo người dùng nên cập nhật ngay khi có thông tin.

Bí mật bị tiết lộ, nhiều trang web dễ bị tổn thương

Việc một nhà phát triển vô tình đưa bí mật của công ty vào phần mềm hoặc mã là điều tương đối bình thường. Alon Schindel, phó chủ tịch phụ trách AI và nghiên cứu mối đe dọa tại công ty bảo mật đám mây Wiz, cho biết có rất nhiều bí mật mà các nhà phát triển có thể vô tình mã hóa cứng hoặc tiết lộ trong suốt quá trình phát triển phần mềm. Chúng có thể bao gồm mật khẩu, khóa mã hóa, mã thông báo truy cập API, bí mật của nhà cung cấp đám mây và chứng chỉ TLS.

Schindel cho biết: “Nguy cơ nghiêm trọng nhất của việc để lại các bí mật được mã hóa cứng là nếu thông tin xác thực kỹ thuật số và bí mật bị lộ, chúng có thể cấp cho đối thủ quyền truy cập trái phép vào mã, cơ sở dữ liệu và cơ sở hạ tầng kỹ thuật số nhạy cảm khác của công ty”.

Schindel cho biết thêm, việc bị lộ bí mật có thể dẫn đến vi phạm dữ liệu, tin tặc đột nhập vào mạng và tấn công chuỗi cung ứng. Nghiên cứu trước đây vào năm 2019 cho thấy hàng ngàn bí mật bị rò rỉ trên GitHub mỗi ngày. Mặc dù có nhiều công cụ quét bí mật khác nhau, nhưng chúng chủ yếu tập trung vào các mục tiêu cụ thể chứ không phải trên các trang web rộng lớn, Demirkapi nói.

Trong quá trình nghiên cứu, Demirkapi đã săn lùng những chìa khóa bí mật này trên quy mô lớn, thay vì chọn một vài công ty. Để làm điều này, anh đã sử dụng VirusTotal, trang web thuộc sở hữu của Google, cho phép nhà phát triển tải lên các tệp, ứng dụng để kiểm tra phần mềm độc hại tiềm ẩn.

Tính năng Retrohunt của VirusTotal cho phép quét các tệp đã tải lên trong một năm và sử dụng các quy tắc YARA, có thể tìm kiếm các mẫu cụ thể trong dữ liệu. Demirkapi nói: “Điều gì sẽ xảy ra nếu chúng ta sử dụng lại những công cụ đó và hàng petabyte dữ liệu của VirusTotal và thay vào đó, chúng ta tìm kiếm những bí mật”.

Bằng cách sử dụng một thiết lập phức tạp không có máy chủ, Demirkapi cho biết anh đã quét qua hơn 1,5 triệu mẫu, và tìm thấy hơn 15.000 loại bí mật đang hoạt động.

Trong số đó có những khóa cho phép kẻ tấn công truy cập vào tài sản kỹ thuật số của các công ty và tổ chức, bao gồm cả khả năng lấy được dữ liệu nhạy cảm. Ví dụ, một thành viên của Tòa án Tối cao Nebraska đã tải lên thông tin chi tiết về tên người dùng và mật khẩu được liên kết với hệ thống CNTT, và các kênh Slack của Đại học Stanford có thể được truy cập bằng khóa API.

Quản trị viên Tòa án Bang Nebraska Corey R. Steel cho biết tất cả các chi tiết bị lộ đã được thay đổi ngay lập tức, không có bằng chứng nào cho thấy các chi tiết đó đã bị lạm dụng và các chính sách đã được thay đổi để ngăn chặn các trường hợp tương tự trong tương lai.

Đại học Stanford đã không trả lời yêu cầu bình luận, tuy nhiên, các vấn đề đã nhanh chóng được khắc phục sau khi chúng được báo cáo.

Demirkapi cũng lùng sục dữ liệu sao chép DNS thụ động để tìm kiếm các trang web có vấn đề về tên miền phụ. Các trang web dễ bị tổn thương có thể bị mạo danh, được sử dụng để triển khai phần mềm độc hại hoặc các trang lừa đảo, đánh cắp cookie… Daiping Liu, giám đốc nghiên cứu cấp cao của Palo Alto Networks, cho biết: “Các tên miền treo (chưa được liên kết hoặc gán cho một địa chỉ IP) rất phổ biến và những kẻ tấn công dễ dàng tìm thấy các mục tiêu có giá trị cao”.

Nhà nghiên cứu cho biết bằng cách bắt đầu với các tài nguyên đám mây thay vì tìm kiếm các vấn đề với một miền, hoặc bộ miền cụ thể sẽ cho phép phát hiện vấn đề một cách có hệ thống. Nhìn chung, anh đã tìm thấy hơn 78.000 tài nguyên đám mây lơ lửng được liên kết với 66.000 miền apex (tên miền không có bất kỳ subdomain).

Tìm ra hàng ngàn trang web dễ bị tấn công và các bí mật bị lộ là một chuyện, và việc sửa chúng lại là chuyện khác. Vào tháng 2, Demirkapi đã báo cáo hơn 1.000 khóa API OpenAI bị lộ, ngay lập tức người phát ngôn của công ty OpenAI, Niko Felix cho biết API sẽ tự động hủy kích hoạt nếu được phát hiện là bị xâm phạm. Tuy nhiên, các trường hợp khác không diễn ra suôn sẻ như vậy.

Người dùng Samsung nên bật 2 tính năng bảo mật này để đảm bảo an toàn

(PLO)- Samsung là một trong những nhà sản xuất hiếm hoi thường xuyên ra mắt các tính năng bảo mật cho người dùng điện thoại và máy tính bảng.