Cảnh giác ứng dụng Android giả mạo đánh cắp tài khoản Facebook

Chia sẻ trong một báo cáo gần đây, nhóm nghiên cứu mối đe dọa SonicWall Capture Labs cho biết: “Ứng dụng Android giả mạo sử dụng các biểu tượng của những ứng dụng phổ biến như Facebook, Google, Instagram… để lừa người dùng cài đặt ứng dụng độc hại lên thiết bị”.

Sau khi cài đặt, ứng dụng Android giả mạo sẽ yêu cầu người dùng cung cấp các quyền hạn để truy cập dịch vụ trợ năng (accessibility services) và administrator API nhằm quản trị thiết bị ở cấp hệ thống.

Nếu có được các quyền này, ứng dụng Android giả mạo có thể giành quyền kiểm soát thiết bị, thay mặt người dùng thực hiện các hành động tùy ý, từ đánh cắp dữ liệu đến triển khai phần mềm độc hại mà nạn nhân không hề hay biết.

Phần mềm độc hại được thiết kế để thiết lập kết nối với máy chủ ra lệnh và kiểm soát (C2), cho phép nó truy cập danh bạ, tin nhắn SMS, nhật ký cuộc gọi, danh sách các ứng dụng đã cài đặt, gửi tin nhắn SMS, mở các trang lừa đảo trên trình duyệt web và bật đèn pin của camera.

Bật ngay tính năng mới của Chrome để tránh bị mất Facebook, YouTube

(PLO)- Google vừa giới thiệu một tính năng mới trên trình duyệt Chrome có tên là Device Bound Session Credentials, giúp bạn tránh bị mất Facebook, YouTube.

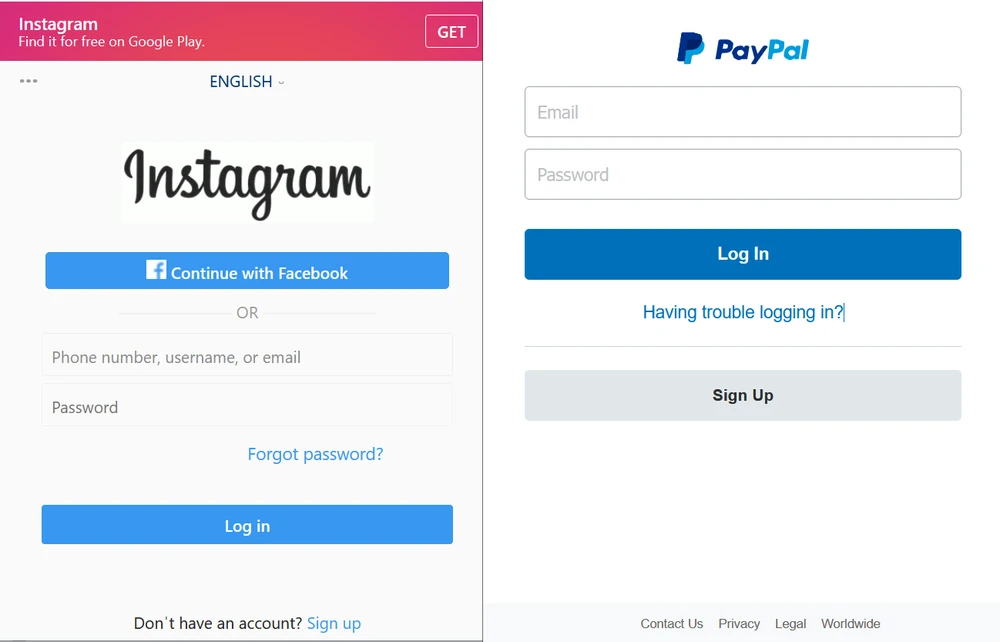

Các URL lừa đảo bắt chước các trang đăng nhập của các dịch vụ nổi tiếng như Facebook, GitHub, Instagram, LinkedIn, Microsoft, Netflix, PayPal, Proton Mail, Snapchat, Tumblr, X, WordPress và Yahoo.

Sự phát triển này diễn ra khi Symantec (thuộc sở hữu của Cyfirma và Broadcom) vừa cảnh báo về một chiến dịch kỹ thuật xã hội, sử dụng WhatsApp làm phương tiện phân phối để truyền bá phần mềm độc hại Android mới bằng cách giả dạng một ứng dụng liên quan đến phòng thủ.

Symantec cho biết: “Sau khi phân phối thành công, ứng dụng sẽ tự cài đặt dưới vỏ bọc của ứng dụng Contact (danh bạ), yêu cầu quyền đối với tin nhắn SMS, danh bạ, bộ nhớ và điện thoại."

Trước đó không lâu, các nhà nghiên cứu cũng đã phát hiện ra các chiến dịch phần mềm độc hại, phân phối trojan ngân hàng Android Coper, có khả năng thu thập thông tin nhạy cảm và hiển thị lớp phủ giả mạo, lừa người dùng vô tình cung cấp thông tin đăng nhập của họ.

28 ứng dụng Android độc hại bạn nên xóa ngay lập tức

(PLO)- Mới đây, các nhà nghiên cứu của HUMAN đã phát hiện một nhóm ứng dụng Android độc hại trên Google Play, biến điện thoại của người dùng thành proxy node mà họ không hề hay biết.

Sử dụng tin nhắn để phát tán ứng dụng Android độc hại

Tuần trước, Trung tâm An ninh mạng Quốc gia Phần Lan (NCSC-FI) tiết lộ rằng các tin nhắn lừa đảo đang được sử dụng để lừa người dùng cài đặt nhầm ứng dụng Android độc hại nhằm đánh cắp dữ liệu ngân hàng.

Nội dung tin nhắn SMS lừa đảo sẽ thúc giục người nhận gọi đến một số điện thoại liên quan. Khi nạn nhân thực hiện cuộc gọi, kẻ lừa đảo ở đầu bên kia sẽ thông báo rằng tin nhắn này là lừa đảo, và gửi cho họ một tin nhắn thứ hai có chứa liên kết để cài đặt ứng dụng chống virus (thực chất là phần mềm độc hại), sau đó đánh cắp tiền trong tài khoản ngân hàng.

Mặc dù NCSC-FI chưa xác định chính xác chủng phần mềm độc hại Android được sử dụng trong cuộc tấn công, nhưng nó bị nghi ngờ là Vultr, được NCC Group mô tả chi tiết vào đầu tháng trước là tận dụng một quy trình gần như giống hệt nhau để xâm nhập vào các thiết bị.

Phần mềm độc hại dựa trên Android như Tambir và Dwphon cũng đã được phát hiện trong những tháng gần đây, nhắm mục tiêu vào điện thoại di động của các nhà sản xuất thiết bị cầm tay Trung Quốc và chủ yếu dành cho thị trường Nga.

Dữ liệu của Kaspersky cho thấy, số người dùng Android bị tấn công bởi phần mềm độc hại ngân hàng đã tăng 32% so với năm trước, tăng từ 57.219 lên 75.521. Phần lớn các ca lây nhiễm đã được báo cáo ở Thổ Nhĩ Kỳ, Ả Rập Saudi, Tây Ban Nha, Thụy Sĩ và Ấn Độ.

Kaspersky lưu ý: “Mặc dù số lượng người dùng bị ảnh hưởng bởi phần mềm độc hại ngân hàng trên PC tiếp tục giảm trong năm 2023, nhưng Trojan ngân hàng di động tăng đáng kể”.

Lý do vì sao người dùng điện thoại Samsung nên cập nhật ngay lập tức?

(PLO)- Vừa qua, gã khổng lồ công nghệ Hàn Quốc đã phát hành bản cập nhật bảo mật tháng 5 cho người dùng điện thoại Samsung, giúp khắc phục 45 lỗi bảo mật nguy hiểm.