Lỗ hổng bảo mật 18 năm tuổi trên Chrome, Firefox và Safari

Tuy nhiên, cần lưu ý rằng lỗ hổng này chỉ ảnh hưởng đến các thiết bị Linux và macOS, không có tác dụng trên Windows.

Đối với các thiết bị bị ảnh hưởng, kẻ tấn công có thể khai thác lỗ hổng 0.0.0.0 Day để thay đổi cài đặt từ xa, truy cập trái phép vào thông tin được bảo vệ và thực thi mã từ xa.

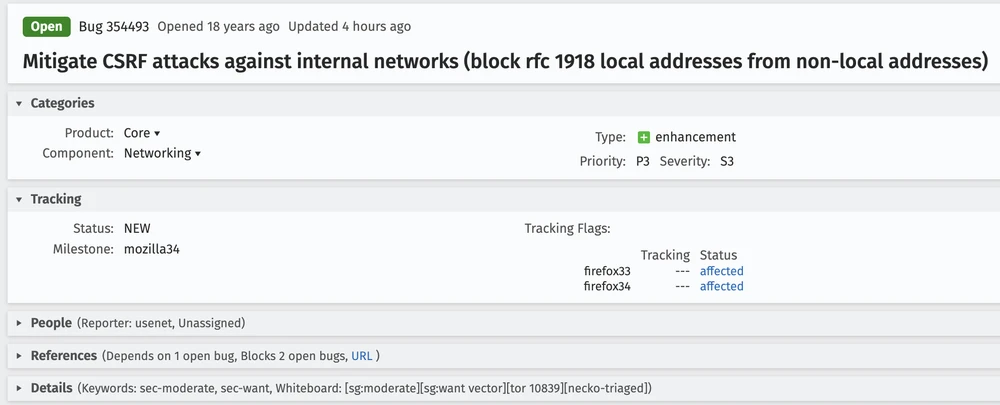

Mặc dù đã được phát hiện từ tháng 9-2006 (tức là cách đây 18 năm), nhưng vấn đề này vẫn chưa được giải quyết trên trình duyệt web Google Chrome, Firefox và Safari, mặc dù cả ba đều đã thừa nhận vấn đề và đang nỗ lực khắc phục.

Apple cảnh báo hàng triệu người dùng iPhone ngừng sử dụng trình duyệt Google Chrome

(PLO)- Apple vừa tung ra một đoạn quảng cáo mới với thông điệp rõ ràng dành cho 1,4 tỉ người dùng, hãy ngừng sử dụng trình duyệt Google Chrome trên iPhone.

Theo các nhà nghiên cứu của Oligo Security, về mặt lý thuyết, lỗ hổng này có thể bị tội phạm mạng khai thác như một phần trong chuỗi tấn công của chúng.

Lỗ hổng 0.0.0.0 Day xuất phát từ cơ chế bảo mật không nhất quán trên các trình duyệt web khác nhau, và thiếu tiêu chuẩn hóa cho phép các trang web công cộng giao tiếp với các dịch vụ mạng cục bộ bằng cách sử dụng địa chỉ IP "đại diện" 0.0.0.0.

Thông thường, 0.0.0.0 biểu thị tất cả các địa chỉ IP trên máy cục bộ hoặc tất cả các giao diện mạng trên máy chủ. Nó có thể được sử dụng làm địa chỉ giữ chỗ trong các yêu cầu DHCP hoặc được diễn giải là localhost (127.0.0.1) khi được sử dụng trong mạng cục bộ.

Các trang web độc hại có thể gửi yêu cầu HTTP đến 0.0.0.0 nhắm vào một dịch vụ đang chạy trên máy cục bộ của người dùng, và do thiếu bảo mật nhất quán nên các yêu cầu này thường được định tuyến đến dịch vụ đó và được xử lý.

Oligo giải thích rằng các cơ chế bảo vệ hiện có như Cross-Origin Resource Sharing (chia sẻ tài nguyên giữa các nguồn - CORS) và Private Network Access (truy cập mạng riêng tư - PNA) không thể ngăn chặn hoạt động rủi ro này.

Theo mặc định, trình duyệt web sẽ ngăn trang web gửi yêu cầu đến các bên thứ ba và sử dụng thông tin được trả về. Điều này nhằm ngăn các trang web độc hại kết nối với các URL khác trong trình duyệt của người dùng, chẳng hạn như cổng thông tin ngân hàng trực tuyến, máy chủ email hoặc một trang web nhạy cảm khác.

Oligo giải thích rằng tính năng bảo mật PNA có cách thực hiện hơi khác so với CORS bằng cách chặn mọi yêu cầu cố gắng kết nối đến các địa chỉ IP được coi là cục bộ hoặc riêng tư.

Tuy nhiên, nghiên cứu của Oligo phát hiện ra rằng địa chỉ IP đặc biệt 0.0.0.0 không nằm trong danh sách các địa chỉ PNA bị hạn chế, chẳng hạn như 127.0.0.1, do đó việc triển khai còn yếu.

Nếu yêu cầu được thực hiện ở chế độ "no-cors" tới địa chỉ đặc biệt này, nó có thể bỏ qua PNA và vẫn kết nối tới URL máy chủ web chạy trên 127.0.0.1. BleepingComputer đã xác nhận lỗ hổng này có hiệu quả trong thử nghiệm trên Linux với trình duyệt Firefox.

Các nhà phát triển trình duyệt web nói gì?

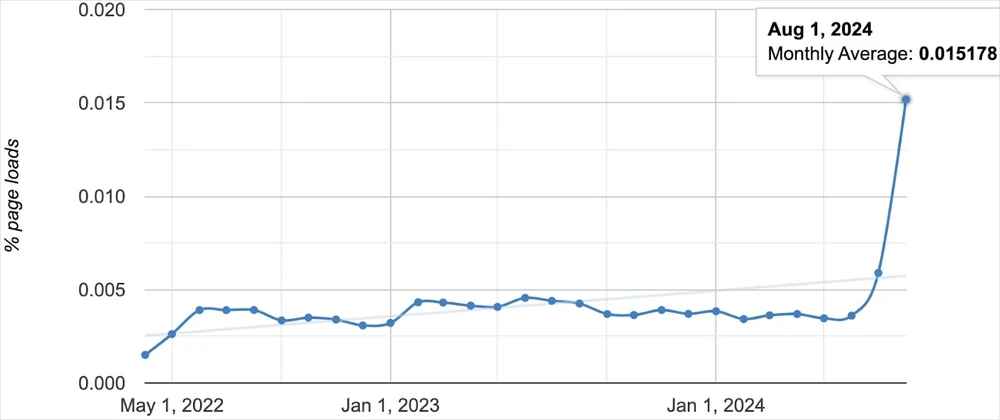

Tháng trước, Oligo phát hiện sự gia tăng đột ngột về số lượng các trang web công cộng liên lạc với 0.0.0.0, hiện đã đạt khoảng 100.000.

Phản hồi lại thông tin của Oligo, nhà phát triển trình duyệt web Google Chrome đã chặn quyền truy cập 0.0.0.0 thông qua việc triển khai dần dần từ phiên bản 128 (sắp ra mắt) cho đến phiên bản 133.

Mozilla Firefox không triển khai PNA, nhưng đây là ưu tiên phát triển. Cho đến khi PNA được triển khai, một bản sửa lỗi tạm thời đã được phát hành.

Apple đã triển khai việc kiểm tra IP bổ sung trên Safari thông qua các thay đổi trên WebKit, và chặn quyền truy cập vào 0.0.0.0 trên phiên bản 18 (sắp ra mắt), sẽ được giới thiệu cùng với macOS Sequoia.

5 trình duyệt AI tốt nhất năm 2024

(PLO)- Năm 2024 chứng kiến sự bùng nổ của các trình duyệt AI, mang đến trải nghiệm duyệt web thông minh hơn.