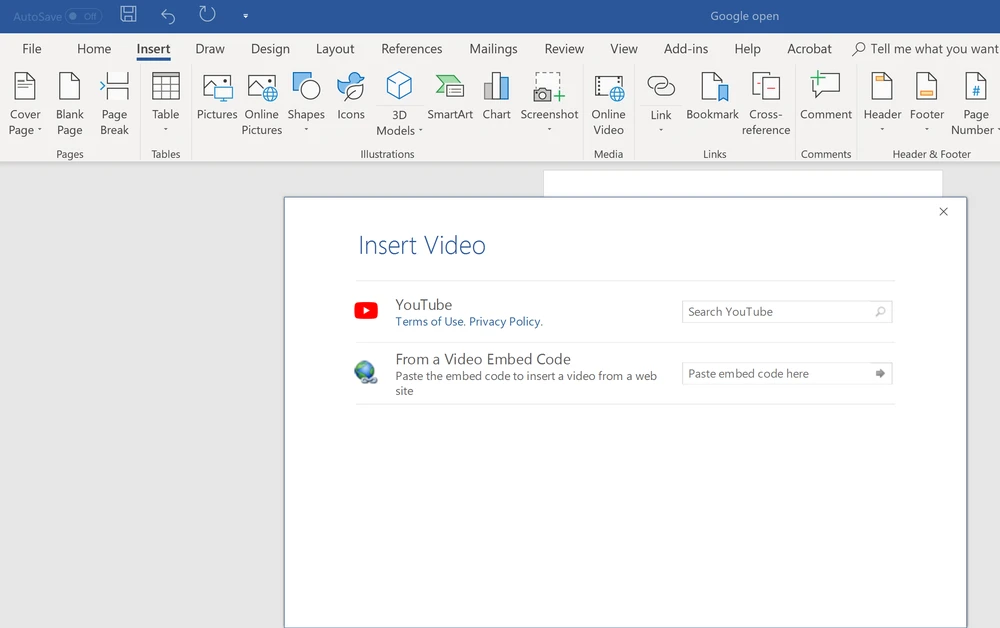

Các nhà nghiên cứu tại Cymulate đã quyết định công khai lỗ hổng liên quan đến tính năng Online Video trên Word ba tháng sau khi Microsoft từ chối công nhận vấn đề. Cụ thể, kẻ gian có thể xâm nhập tệp cấu hình document.xml, sau đó sửa đổi mã iFrame của video hiện tại bằng bất kỳ mã HTML hoặc javascript.

Nói một cách đơn giản, kẻ tấn công có thể khai thác lỗi bằng cách thay thế video trên YouTube thực bằng một video độc hại.

Cụ thể, bên trong tệp .xml, bạn chỉ cần tìm tham số embeddedHtml (trong WebVideoPr) chứa mã iFrame của YouTube, sau đó thay thế bằng mã tùy ý và lưu lại. Cập nhật file .docx với tệp .xml đã sửa đổi và mở tài liệu. Không hề có cảnh báo bảo mật nào hiển thị khi bạn mở tài liệu đã sửa đổi bằng Microsoft Word.

Để chứng minh mức độ tổn thương, các nhà nghiên cứu đã tạo ra một cuộc tấn công minh họa, đồng thời báo cáo lỗi này đến Microsoft bởi nó có thể tác động đến tất cả người dùng Office 2016 và các phiên bản cũ. Tuy nhiên, công ty đã từ chối thừa nhận đây là lỗ hổng bảo mật.

Rõ ràng, Microsoft không hề có kế hoạch sửa chữa vấn đề và nói rằng phần mềm của hãng được thiết kế đúng.

Để tránh bị tấn công, quản trị mạng của doanh nghiệp nên chặn các tài liệu Word chứa video nhúng "embeddedHtml" trong tệp document.xml, đồng thời người dùng cũng nên hạn chế mở các tệp được đính kèm email không rõ nguồn gốc.

Bạn đọc quan tâm có thể tham khảo thêm bài viết 5 ứng dụng chuyển PDF sang Word tốt nhất hiện nay tại địa chỉ http://bit.ly/word-cvt.

Nếu cảm thấy hữu ích, bạn đừng quên chia sẻ bài viết trên kynguyenso.plo.vn cho nhiều người cùng biết.