Kịch bản được TekCafe Team đặt ra ngay khi nhận máy là sử dụng công cụ sửa lỗi trên Android do Google cung cấp (gọi tắt là ADB - Android Debug Brigde) để dùng máy tính can thiệp vào BPhone.

Không có gì bất ngờ khi máy tính không nhận diện được thiết bị dù đã sử dụng Linux - Hệ điều hành chuyên dụng cho các thiết bị Android.

Nghi ngờ phía BKAV đã vô hiệu hóa tính năng này. Chúng tôi sử dụng phần mềm có tên là Android Terminal Emulator để chạy các thao tác dòng lệnh (shell) trực tiếp ngay trên BPhone. Quả thật không ngoài dự đoán, BKAV đã vô hiệu hóa tập tin nhị phân quản lý ADB trong /system/bin, tập tin này có tên là adbd (android debug brigde daemon). Đây là lý do khiến máy tính không nhận diện được BPhone thông qua kết nối ADB

Khi đã truy cập được thông qua giao diện dòng lệnh, chúng tôi bắt đầu len lỏi vào các file, thư mục của hệ thống. Phát hiện 1 số thư mục được cấp toàn bộ các quyền, chúng tôi tiến hành thử root thông qua 1 số file .sh nhưng không thành công. Dự đoán sẽ còn 1 số chỗ dính lỗ hổng bảo mật như thế này. Chúng tôi sử dụng 1 công cụ root có nguyên tắc dựa trên các lỗi này (exploit tools) khá phổ biến để root thử. Đúng như dự đoán, chiếc BPhone đã bị root trong vòng 2p thông qua phần mềm này.

Tuy nhiên đây chỉ là phương pháp root tạm thời, sẽ bị mất root sau khi đặt lại dữ liệu gốc. Việc cần thiết lúc này là trích phân vùng boot ra nhằm mục đích lấy kernel để tiến hành build một custom recovery để có thể nạp file zip nhằm chiếm quyền root vĩnh viễn.

Sử dụng quyền root tạm thời, chúng tôi đã trích phân vùng boot ra, sau đó tiến hành build Philz Touch Recovery (một dạng custom recovery) từ kernel image (hạt nhân hệ thống) và dt image (device tree) được trích ra từ phân vùng boot. Sau đó đóng gói lại và nạp vào hệ thống.

Cách thông dụng được các nhà phát triển sử dụng là thông qua fastboot, như chế độ ADB, BKAV đã khóa chức năng nạp các phân vùng thông qua chế độ này. Gõ các lệnh fastboot cơ bản đến nâng cao đều không mang lại kết quả gì do BKAV đã khóa quá chặt chẽ. Chúng tôi liền đánh liều nạp trực tiếp file recovery build được vào phân vùng recovery thông qua giao tiếp dòng lệnh trên điện thoại. Sau nhiều lần test thử, chúng tôi đã thành công. Tuy nhiên vì BKAV chưa công bố mà nguồn nên bộ recovery do TekCafe Team build vẫn chưa thực sự hoàn chỉnh. Tuy nhiên các tính năng cơ bản đã có thể sử dụng được. Đây là phần tốn nhiều thời gian nhất của Team.

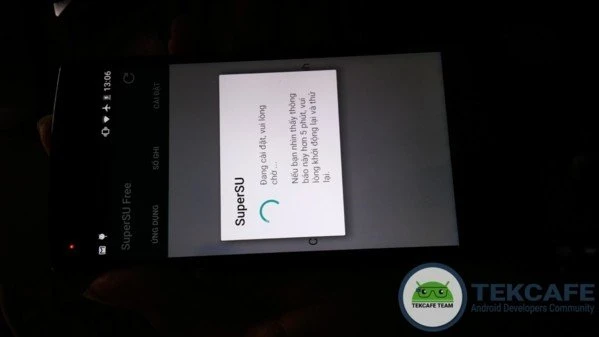

Với bộ recovery này trong tay, chúng tôi đã đường đường chính chính nạp file zip chứa các tập tin nhị phân cung cấp quyền root một cách hoàn hảo. Đến lúc này, Bphone chính thức bị root hoàn toàn. Ngoài ra bạn cũng có thể dùng bộ custom recovery này để nạp các phiên bản phần mềm được cộng đồng hỗ trợ cũng như sao lưu và khôi phục lại dữ liệu trên thiết bị.