Mới đây, công ty an ninh mạng CloudSEK đã phát hiện ra một Trojan truy cập từ xa (RAT) có tên là DogeRAT, giả mạo YouTube Premium, Netflix, ChatGPT… nhằm đánh cắp dữ liệu.

Theo báo cáo, DogeRAT được phát tán thông qua các nền tảng mạng xã hội và tin nhắn, nhắm mục tiêu chủ yếu đến người dùng Android.

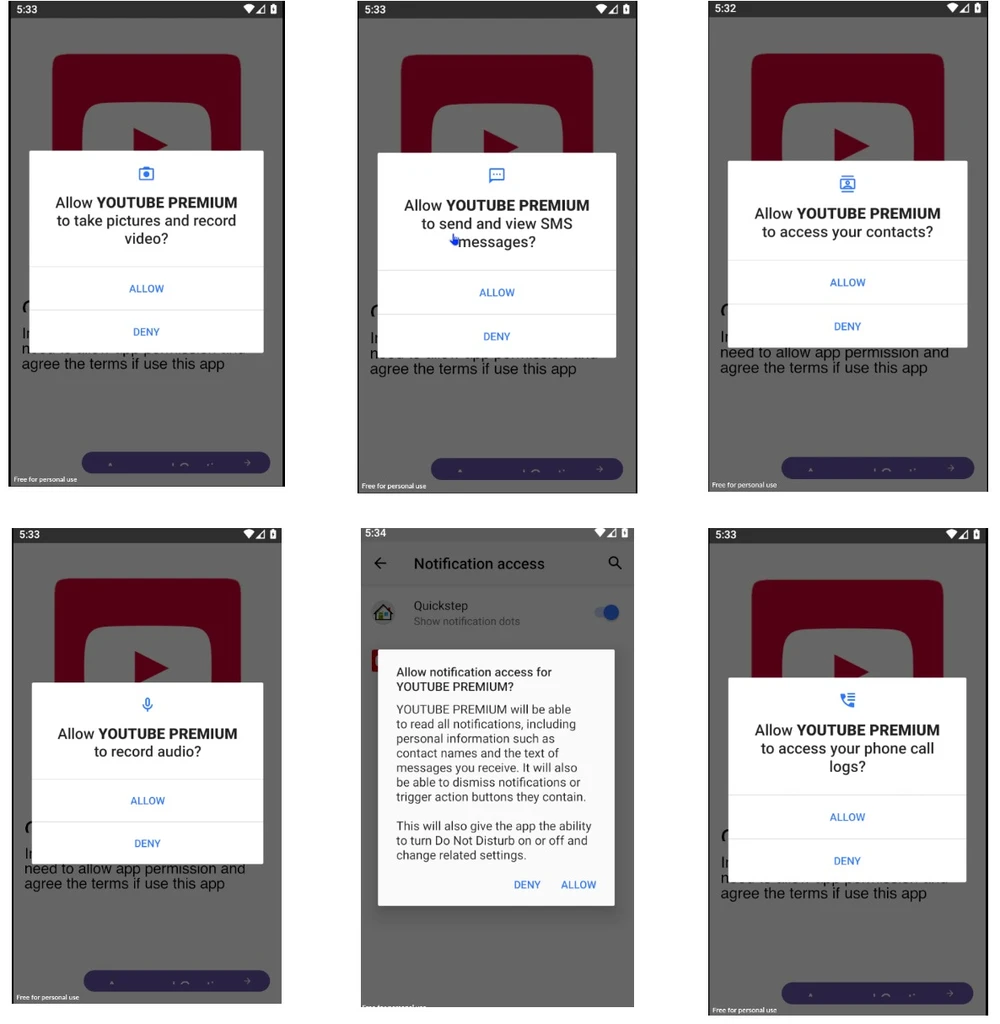

Cụ thể, phần mềm độc hại sẽ giả mạo dưới vỏ bọc của các ứng dụng hợp pháp như YouTube Premium, Netflix, ChatGPT, Opera Mini và Instagram. Sau khi xâm nhập thành công vào thiết bị, phần mềm độc hại sẽ bắt đầu thu thập các dữ liệu nhạy cảm, bao gồm danh bạ, tin nhắn và thông tin đăng nhập ngân hàng.

|

Đoạn mã dùng để tương tác với Telegram Bot. Ảnh: CloudSEK |

“Bên cạnh đó, DogeRAT còn có thể kiểm soát thiết bị bị lây nhiễm, cho phép thực thi các hành động độc hại như gửi tin nhắn rác, thanh toán trái phép, sửa đổi tệp và thậm chí là chụp ảnh từ xa thông qua camera của thiết bị”, các nhà nghiên cứu chia sẻ thêm.

Nhóm phát triển DogeRAT còn cho cung cấp phiên bản trả phí với giá 30 USD, bổ sung thêm tính năng chụp ảnh màn hình, đánh cắp hình ảnh, chụp nội dung khay nhớ tạm và ghi lại các lần nhấn phím.

Phiên bản miễn phí của DogeRAT đã được cung cấp trên GitHub, cùng với các ảnh chụp màn hình và video hướng dẫn giới thiệu các chức năng.

Nhà nghiên cứu Anshuman Das của CloudSEK cho biết, tài chính là yếu tố thúc đẩy những kẻ lừa đảo liên tục phát triển các chiến thuật mới. “Chúng không chỉ giới hạn trong việc tạo các trang web lừa đảo mà còn phân phối các RAT đã sửa đổi hoặc tái sử dụng các phần mềm độc hại để thực hiện các chiến dịch lừa đảo với chi phí thấp, dễ thiết lập nhưng mang lại lợi nhuận cao”.

|

DogeRAT giả mạo các ứng dụng phổ biến như YouTube Premium, Netflix... Ảnh: CloudSEK |

Trước đó không lâu, công ty an ninh mạng Mandiant (thuộc sở hữu của Google) cũng đã phát hiện một “cửa hậu” trên Android có tên là LEMONJUICE, được thiết kế để cho phép điều khiển từ xa và truy cập vào thiết bị bị xâm nhập.

“Phần mềm độc hại có khả năng theo dõi vị trí thiết bị, ghi âm bằng micro, truy xuất danh sách liên hệ, nhật ký cuộc gọi, SMS, khay nhớ tạm và thông báo, xem các ứng dụng đã cài đặt, tải xuống và tải tệp lên, xem trạng thái kết nối và thực thi các lệnh bổ sung từ máy chủ C2”, nhà nghiên cứu Jared Wilson cho biết.

Trong một diễn biến liên quan, Doctor Web đã phát hiện ra hơn 100 ứng dụng chứa thành phần phần mềm gián điệp có tên SpinOk đã được tải xuống tổng cộng hơn 421 triệu lần thông qua Google Play.

Một số ứng dụng phổ biến được phát hiện có chứa trojan SpinOk là Noizz, Zapya, VFly, MVBit, Biugo, Crazy Drop, Cashzine, Fizzo Novel, CashEM và Tick.