ProjectSauron tấn công bằng một loạt công cụ và thủ pháp đặc biệt, cấy mã độc vào hệ thống và cấu trúc tiêng cho mỗi mục tiêu.

ProjectSauron gây ấn tượng bởi nó là cái tên lâu đời và có kinh nghiệm, không ngừng học hỏi từ những mối đe dọa cực kì nguy hiểm, gồm Duqu, Flame, Equation và Regin; chọn ra một số phương pháp tiên tiến nhất và cải thiện chúng để tránh bị phát hiện.

Những đặc điểm chính về ProjectSauron

• Mã độc chính để cấy vào hệ thống lợi dụng kịch bản update phần mềm hợp pháp và hoạt động như backdoor.

• ProjectSauron chủ động tìm kiếm thông tin liên quan đến phần mềm dùng để mã hóa hệ thống khá hiếm và có thể tùy biến.

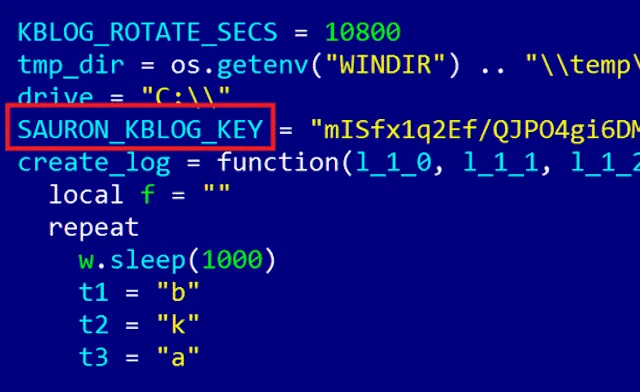

• ProjectSauron sử dụng bộ công cụ đơn giản được viết bằng ngôn ngữ LUA.

• ProjectSauron sử dụng ổ đĩa USB đặc biệt để vượt qua lỗ hổng không gian trong nhiều mạng lưới.

• ProjectSauron sử dụng một số bộ định tuyến để xuất dữ liệu, gồm có những phương tiện truyền thông hợp pháp như email và DNS, với thông tin bị đánh cắp được sao chép từ nạn nhân, giả dạng trong lưu lượng hàng ngày.

Vùng địa lý, đặc điểm nạn nhân

Kasperskay Lab cho biết, đến nay đã có hơn 30 tổ chức là nạn nhân được phát hiện tại Nga, Iran, Rwanda và có thể ở những quốc gia nói tiếng Ý. Chúng tôi tin rằng sẽ có nhiều tổ chức và vùng địa lý khác bị ảnh hưởng.

Dựa trên các phân tích, những tổ chức mục tiêu đóng vai trò quan trọng trong việc cung cấp dịch vụ quốc gia, bao gồm:

• Chính phủ

• Quân đội

• Trung tâm nghiên cứu khoa học

• Nhà cung cấp dịch vụ viễn thông

• Tổ chức tài chính

Phân tích forensic chỉ ra rằng ProjectSauron đã xuất hiện từ tháng 6-2011 và đến năm 2016 vẫn còn hoạt động. Vector lây nhiễm ban đầu mà ProjectSauron sử dụng để xâm nhập mạng lưới nạn nhân đến nay vẫn còn là ẩn số.